Bezpieczeństwo komputerów i smartfonów stale się poprawia. Chociaż dzisiejsze technologie są stosunkowo bezpieczne, a Apple w większości przypadków stara się natychmiast naprawiać naruszenia bezpieczeństwa, nadal nie można zagwarantować, że Twoje urządzenie nie zostanie zhakowane. Atakujący mogą w tym celu skorzystać z kilku metod, najczęściej polegając na nieuwadze użytkowników i ich niewiedzy. Jednak amerykańska agencja rządowa National Cyber Security Center (NCSC) dała już o sobie znać, ostrzegając przed możliwymi zagrożeniami i publikując 10 praktycznych wskazówek, jak zapobiec tym problemom. Przyjrzyjmy się im zatem razem.

Mogłoby być interesują Cię

Zaktualizuj system operacyjny i aplikacje

Jak już wspomnieliśmy na samym wstępie, (nie tylko) Apple stara się na bieżąco łatać wszystkie znane luki w zabezpieczeniach poprzez aktualizacje. Z tego punktu widzenia jasne jest, że aby osiągnąć maksymalne bezpieczeństwo, konieczne jest, aby zawsze mieć najbardziej aktualny system operacyjny, który zapewnia niemal najlepszą ochronę przed wymienionymi błędami, które w przeciwnym razie mogłyby zostać wykorzystane na korzyść napastników. W przypadku iPhone'a lub iPada możesz zaktualizować system, wybierając Ustawienia > Ogólne > Aktualizacja oprogramowania.

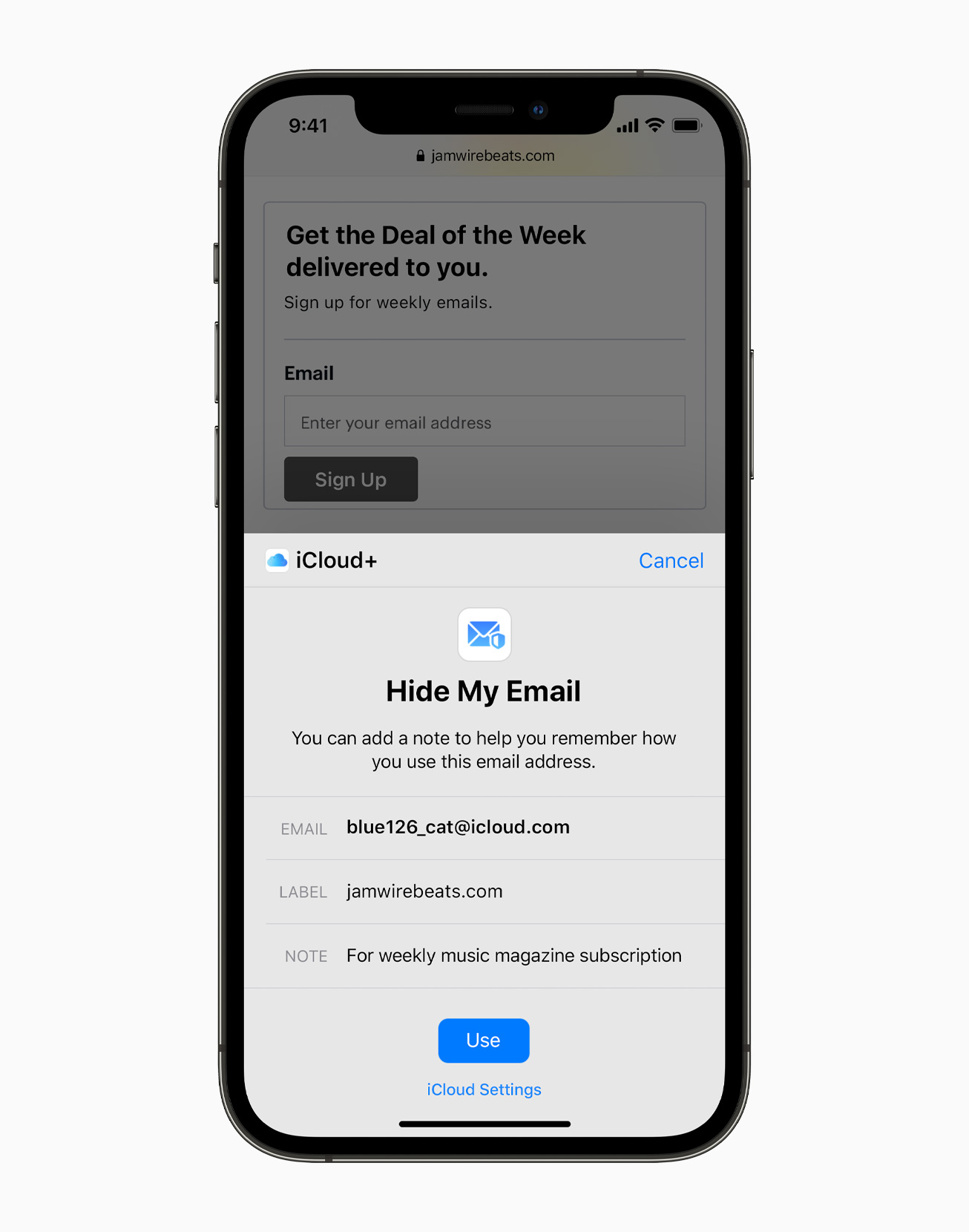

Uważaj na e-maile od nieznajomych

Jeśli w Twojej skrzynce odbiorczej pojawi się wiadomość e-mail od nieznanego nadawcy, zawsze zachowaj ostrożność. W dzisiejszych czasach coraz częstsze są przypadki tzw. phishingu, w którym osoba atakująca podszywa się pod zweryfikowaną instytucję i próbuje wyłudzić od Ciebie poufne informacje – na przykład numery kart płatniczych i inne – lub też może nadużyć danych użytkowników ufaj i bezpośrednio hakuj swoje urządzenia.

Uważaj na podejrzane linki i załączniki

Choć bezpieczeństwo dzisiejszych systemów jest na zupełnie innym poziomie niż było na przykład dziesięć lat temu, nie oznacza to, że w Internecie jesteś w 100% bezpieczny. W niektórych przypadkach wystarczy otworzyć wiadomość e-mail, link lub załącznik i nagle Twoje urządzenie może zostać zaatakowane. Nic więc dziwnego, że stale zaleca się, aby nie otwierać żadnego z wymienionych elementów, jeśli chodzi o e-maile i wiadomości od nieznanych nadawców. Naprawdę można się nawalić.

Ta metoda jest ponownie powiązana ze wspomnianym phishingiem. Atakujący często podszywają się pod np. firmy bankowe, telefoniczne czy państwowe, zdobywając w ten sposób wspomniane wcześniej zaufanie. Cały e-mail może wydawać się poważny, ale np. link może prowadzić do nieoryginalnej strony internetowej o praktycznie opisanym designie. Następnie wystarczy chwila nieuwagi i nagle przekazujesz dane do logowania i inne informacje drugiej stronie.

Sprawdź linki

Dotykaliśmy tej kwestii już w poprzednim punkcie. Atakujący mogą wysłać Ci link, który na pierwszy rzut oka wygląda zupełnie normalnie. Wystarczy jedna rzucona litera, a kliknięcie na nią powoduje przekierowanie na stronę internetową atakującego. Co więcej, praktyka ta nie jest wcale skomplikowana i można ją łatwo nadużyć. Przeglądarki internetowe w zdecydowanej większości korzystają z tzw. czcionek bezszeryfowych, co oznacza, że np. małą literę L można zastąpić dużą literą I tak, że na pierwszy rzut oka nawet tego nie zauważymy.

Jeśli natkniesz się na normalnie wyglądający link od nieznanego nadawcy, zdecydowanie nie powinieneś go klikać. Zamiast tego o wiele bezpieczniej jest po prostu otworzyć przeglądarkę i przejść do witryny w tradycyjny sposób. Dodatkowo w natywnej aplikacji Mail na iPhonie i iPadzie możesz przytrzymać palec na łączu, aby zobaczyć podgląd miejsca, do którego faktycznie prowadzi łącze.

Od czasu do czasu uruchom ponownie urządzenie

Możesz nie oczekiwać, że Amerykańskie Narodowe Centrum Cyberbezpieczeństwa będzie od czasu do czasu zalecać ponowne uruchomienie urządzenia. Procedura ta niesie jednak ze sobą kilka interesujących korzyści. Nie tylko wyczyścisz pamięć tymczasową i teoretycznie zwiększysz wydajność, ale jednocześnie możesz pozbyć się niebezpiecznego oprogramowania, które teoretycznie mogłoby uśpić gdzieś we wspomnianej pamięci tymczasowej. Dzieje się tak, ponieważ niektóre rodzaje złośliwego oprogramowania „utrzymują się przy życiu” dzięki pamięci tymczasowej. Oczywiście to, jak często będziesz ponownie uruchamiać urządzenie, zależy wyłącznie od Ciebie, ponieważ zależy to od kilku czynników. NCSC zaleca przynajmniej raz w tygodniu.

Chroń się hasłem

Obecnie zabezpieczenie urządzenia jest niezwykle łatwe. Ponieważ mamy do dyspozycji wyrafinowane systemy takie jak Touch ID i Face ID, które znacznie utrudniają złamanie zabezpieczeń. Podobnie jest w przypadku telefonów komórkowych z systemem operacyjnym Android, które w dużej mierze opierają się na czytniku linii papilarnych. Jednocześnie zabezpieczając iPhone'a lub iPada za pomocą zamka szyfrowego i uwierzytelniania biometrycznego, automatycznie szyfrujesz wszystkie dane na swoim urządzeniu. Teoretycznie dostęp do tych danych bez (odgadnięcia) hasła jest praktycznie niemożliwy.

Mogłoby być interesują Cię

Mimo to urządzenia nie są niezniszczalne. Przy profesjonalnym sprzęcie i odpowiedniej wiedzy praktycznie wszystko jest możliwe. Choć być może nigdy nie spotkasz się z takim zagrożeniem, gdyż jest mało prawdopodobne, że staniesz się celem wyrafinowanych cyberataków, warto jednak zastanowić się, czy nie byłoby lepiej w jakiś sposób wzmocnić bezpieczeństwo. W takim przypadku zaleca się wybranie dłuższego hasła alfanumerycznego, którego złamanie może z łatwością zająć lata – chyba że ustawisz swoje imię i nazwisko lub ciąg znaków „123456".

Miej fizyczną kontrolę nad urządzeniem

Zdalne hakowanie urządzenia może być dość trudne. Gorzej jednak, gdy atakujący uzyska fizyczny dostęp np. do danego telefonu i wtedy włamanie się do niego lub zainstalowanie szkodliwego oprogramowania może zająć mu zaledwie kilka chwil. Z tego powodu agencja rządowa zaleca, abyś dbał o swoje urządzenie i np. upewniał się, że jest ono zablokowane, gdy kładziesz je na stole, w kieszeni lub torbie.

Dodatkowo Narodowe Centrum Cyberbezpieczeństwa dodaje, że jeśli np. nieznana osoba zapyta Cię, czy może do Ciebie zadzwonić w pilnej sytuacji, nadal możesz jej pomóc. Trzeba tylko zachować szczególną ostrożność i np. zażądać samodzielnego wpisania numeru telefonu odbiorcy – a potem oddać telefon. Na przykład taki iPhone można również zablokować podczas aktywnego połączenia. W takim przypadku wystarczy włączyć tryb głośnomówiący, zablokować urządzenie bocznym przyciskiem, a następnie przełączyć się z powrotem na słuchawkę.

Użyj zaufanej sieci VPN

Jednym z najlepszych sposobów na zachowanie prywatności i bezpieczeństwa w Internecie jest skorzystanie z usługi VPN. Chociaż usługa VPN może dość niezawodnie szyfrować połączenie i maskować Twoją aktywność przed dostawcą Internetu i odwiedzanymi serwerami, niezwykle ważne jest, abyś korzystał ze zweryfikowanej i zaufanej usługi. Jest w tym mały haczyk. W takim przypadku możesz praktycznie ukryć swoją aktywność online, adres IP i lokalizację przed prawie wszystkimi stronami, ale dostawca VPN, co zrozumiałe, ma dostęp do tych danych. Renomowane serwisy gwarantują jednak, że nie przechowują żadnych informacji o swoich użytkownikach. Z tego powodu warto także zdecydować, czy zapłacisz dodatkowo za zweryfikowanego dostawcę, czy też wypróbujesz bardziej wiarygodną firmę, która na przykład świadczy usługi VPN za darmo.

Mogłoby być interesują Cię

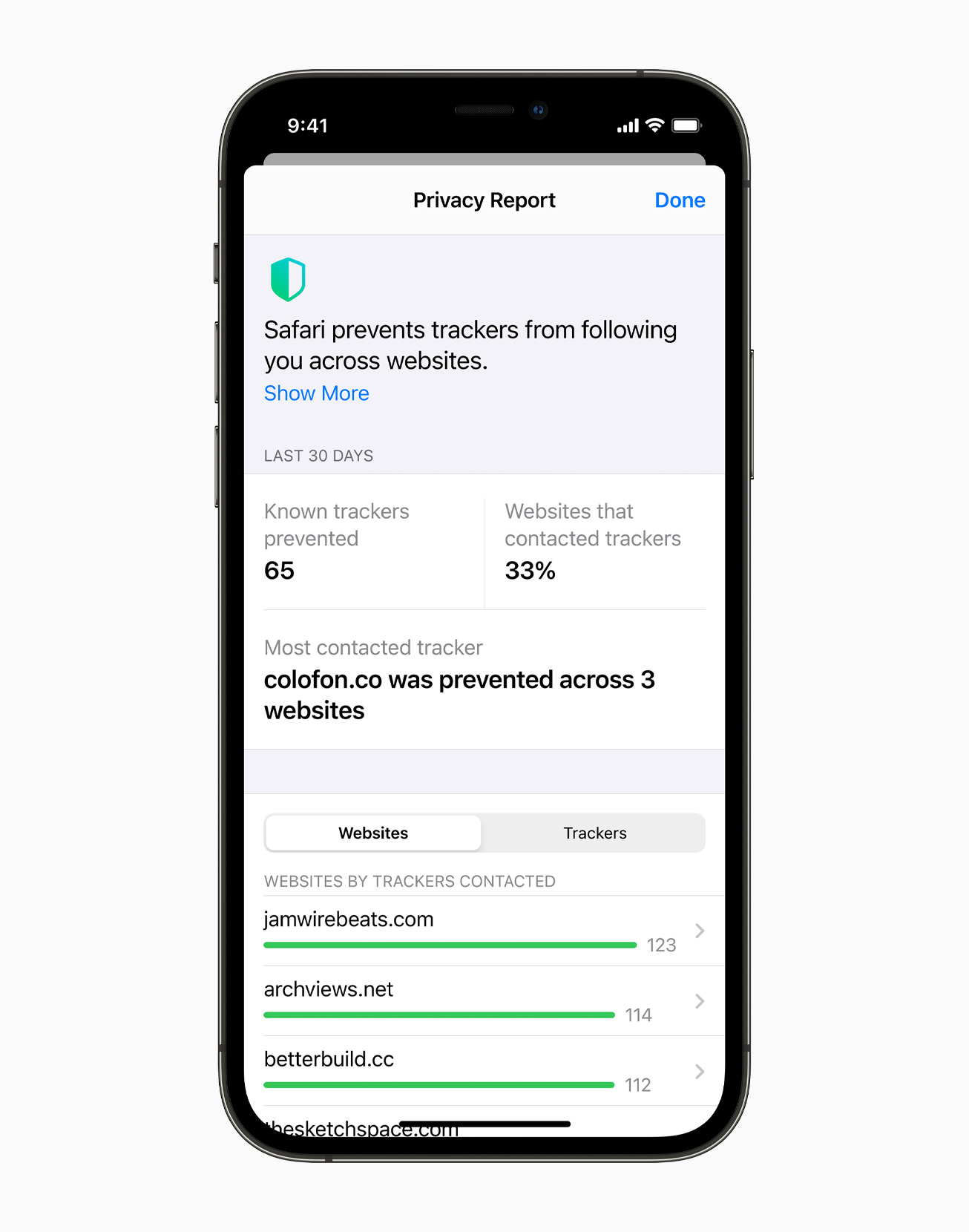

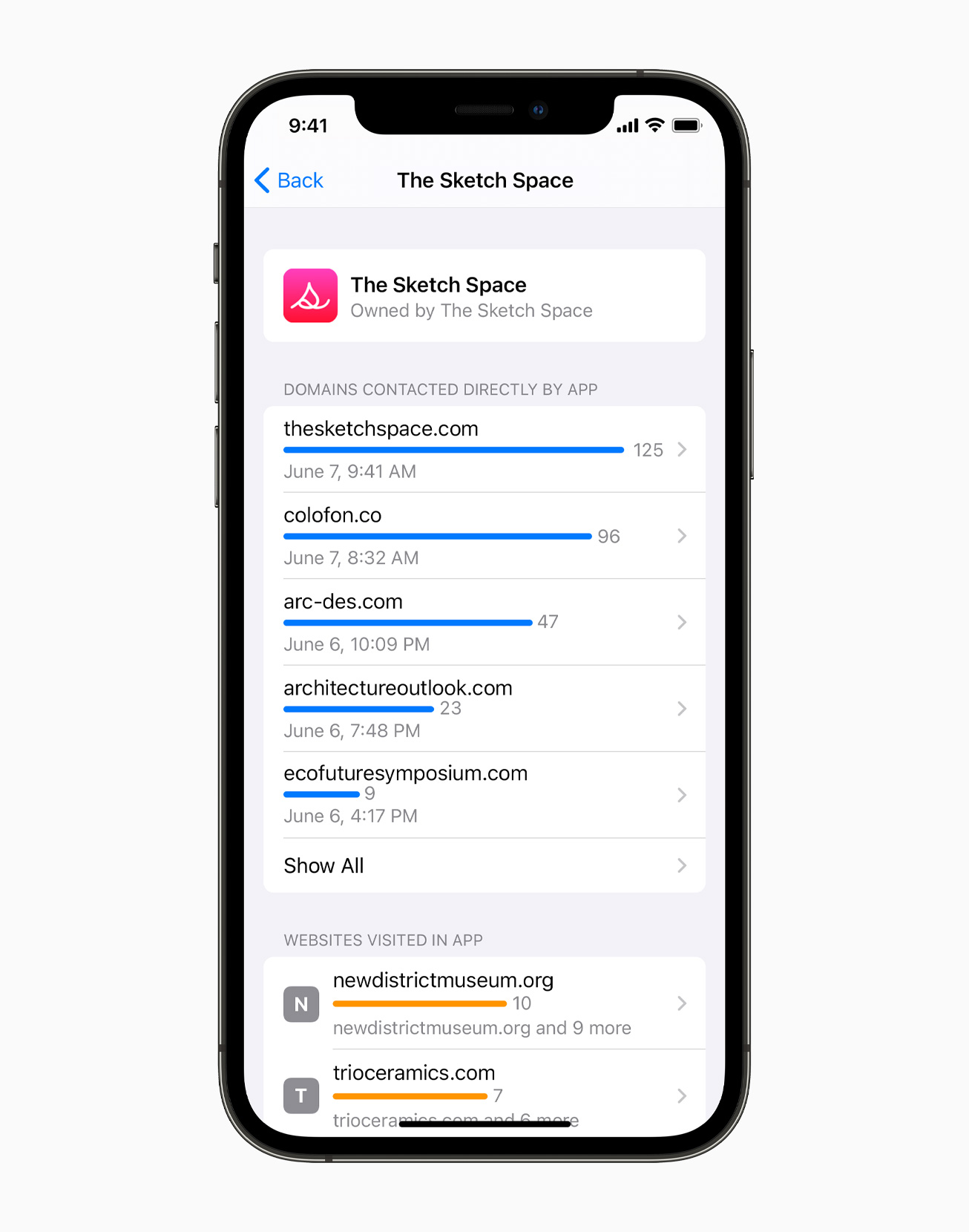

Dezaktywuj usługi lokalizacyjne

Informacje o lokalizacji użytkownika są niezwykle cenne w różnych branżach. Mogą stać się świetnym narzędziem dla marketerów np. w zakresie targetowania reklam, ale oczywiście interesują się nimi także cyberprzestępcy. Problem ten częściowo rozwiązują usługi VPN, które mogą maskować Twój adres IP i lokalizację, ale niestety nie przed wszystkimi. Z pewnością masz na swoim iPhonie kilka aplikacji z dostępem do usług lokalizacyjnych. Aplikacje te mogą następnie pobrać z telefonu dokładną lokalizację. Możesz usunąć ich dostęp, wybierając Ustawienia > Prywatność > Usługi lokalizacyjne.

Mogłoby być interesują Cię

Użyj rozumu

Jak już kilkukrotnie wskazywaliśmy, praktycznie żadne urządzenie nie jest całkowicie odporne na włamania. Nie oznacza to jednocześnie, że jest to coś przesadnie prostego i zwyczajnego. Dzięki dzisiejszym możliwościom stosunkowo łatwo jest się przed takimi przypadkami obronić, jednak użytkownik musi zachować ostrożność i przede wszystkim kierować się zdrowym rozsądkiem. Z tego powodu powinieneś zachować ostrożność w przypadku poufnych informacji i oczywiście nie klikać każdego linku, który samozwańczy książę nigeryjski wysyła na Twój e-mail.

Adam Kosi

Adam Kosi