W poniedziałek informowaliśmy Państwa o pierwszy hack AirTag, którym zajął się niemiecki ekspert ds. bezpieczeństwa. Konkretnie udało mu się włamać do mikrokontrolera i nadpisać oprogramowanie, dzięki czemu udało mu się ustawić dowolny adres URL, który będzie następnie wyświetlany znalazcy, gdy produkt znajdzie się w trybie Utracony. Dziś w Internecie pojawiła się kolejna ciekawa informacja. Inny ekspert ds. bezpieczeństwa, Fabian Bräunlein, wymyślił sposób wykorzystania sieci Find do wysyłania wiadomości.

Mogłoby być interesują Cię

Co to jest sieć wyszukiwania

Przypomnijmy sobie najpierw krótko, czym właściwie jest sieć Najít. Jest to zgrupowanie wszystkich produktów Apple, które mogą się ze sobą bezpiecznie komunikować. Tego właśnie Apple używa przede wszystkim w swoim lokalizatorze AirTag. Dzieli stosunkowo szczegółową lokalizację ze swoim właścicielem, nawet jeśli oddalają się od siebie na kilka kilometrów. Wystarczy, że ktoś z iPhonem minie np. zagubiony AirTag. Obydwa urządzenia zostają natychmiastowo połączone, iPhone przesyła wówczas w bezpiecznej formie informację o lokalizacji lokalizatora, dzięki czemu właściciel może z grubsza sprawdzić, gdzie się znajduje.

Nadużycia w sieci Znajdź

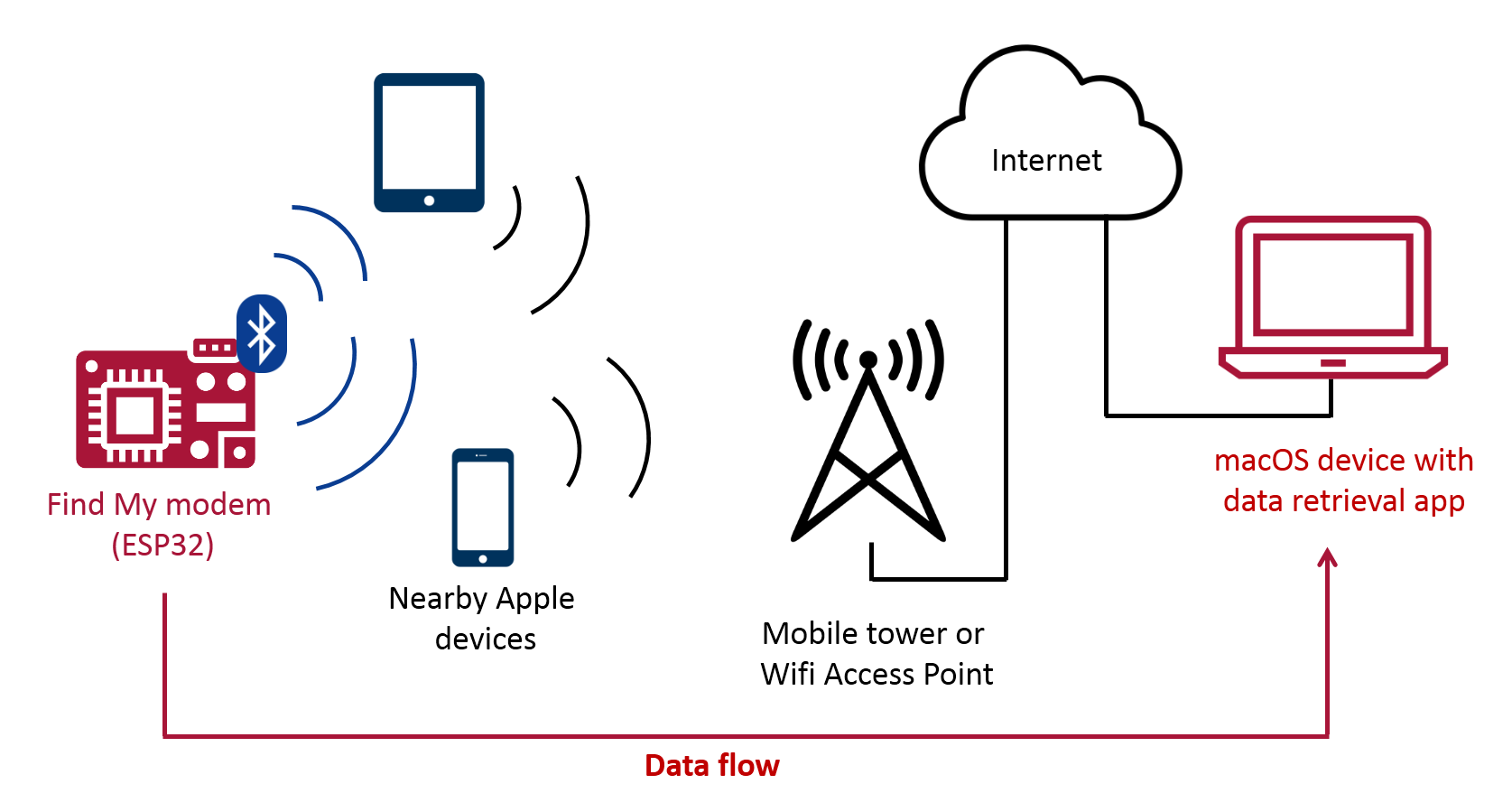

Wspomniany ekspert ds. bezpieczeństwa miał na myśli jedno. Jeżeli da się w ten sposób przesyłać informacje o lokalizacji przez sieć, nawet bez połączenia z Internetem (AirTag nie może połączyć się z Internetem – przyp. red.), być może można by to wykorzystać także do przesyłania krótszych wiadomości. Bräunlein był w stanie dokładnie to wykorzystać. W swojej demonstracji pokazał także, jak duży tekst można w rzeczywistości wysłać z samego mikrokontrolera, na którym działa własna wersja oprogramowania układowego. Tekst ten był następnie odbierany na przygotowanym wcześniej komputerze Mac, który także był wyposażony we własną aplikację do dekodowania i wyświetlania otrzymanych danych.

Na razie nie jest do końca jasne, czy procedura ta może stać się niebezpieczna w niepowołanych rękach i w jaki sposób może zostać nadużyta. Tak czy inaczej w Internecie krążą opinie, że Apple nie będzie w stanie tak łatwo zapobiec czemuś takiemu, paradoksalnie ze względu na duży nacisk na prywatność i obecność szyfrowania typu end-to-end. Ekspert na swój sposób szczegółowo opisał cały proces blogu.

Mogłoby być interesują Cię

Adam Kosi

Adam Kosi