Mimo że iOS 11 jest systemem pod wieloma względami sprawnym, jego stabilność i bezpieczeństwo nie są wzorowe. Podczas gdy Apple wciąż pracuje nad naprawieniem najnowszego błędu, który pozwala Siri czytać ukryte wiadomości z ekranu blokady, w weekend ujawniono kolejną lukę w zabezpieczeniach związaną z natywną aplikacją Aparat i jej możliwością skanowania złośliwych kodów QR.

Mogłoby być interesują Cię

serwer Informacje przyniosło odkrycie, że aplikacja Aparat, a właściwie jej funkcja skanowania kodów QR, w pewnych okolicznościach nie jest w stanie rozpoznać faktycznej strony internetowej, na którą zostanie przekierowany użytkownik. W ten sposób atakujący może stosunkowo łatwo skierować użytkownika na określoną stronę internetową, a aplikacja poinformuje o przekierowaniu na zupełnie inne, bezpieczne strony.

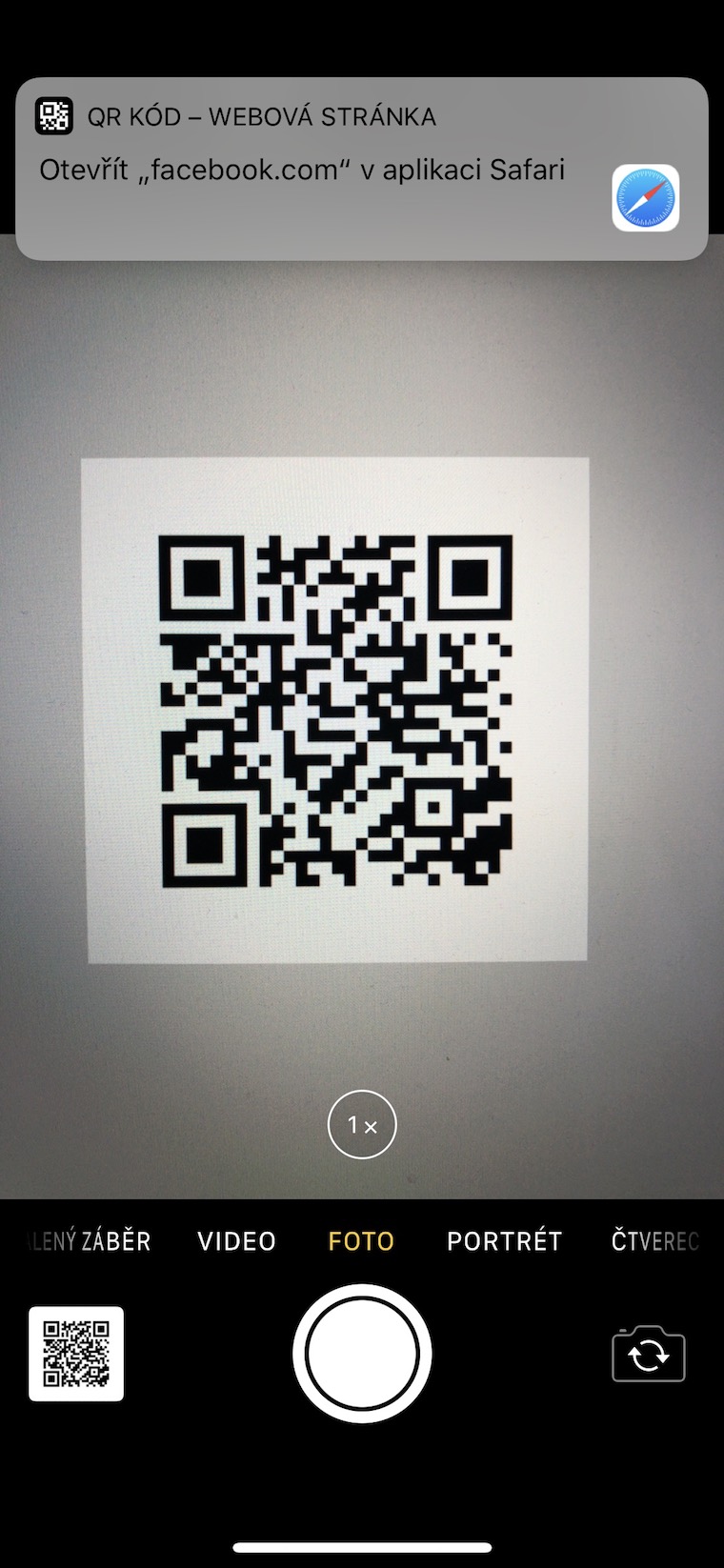

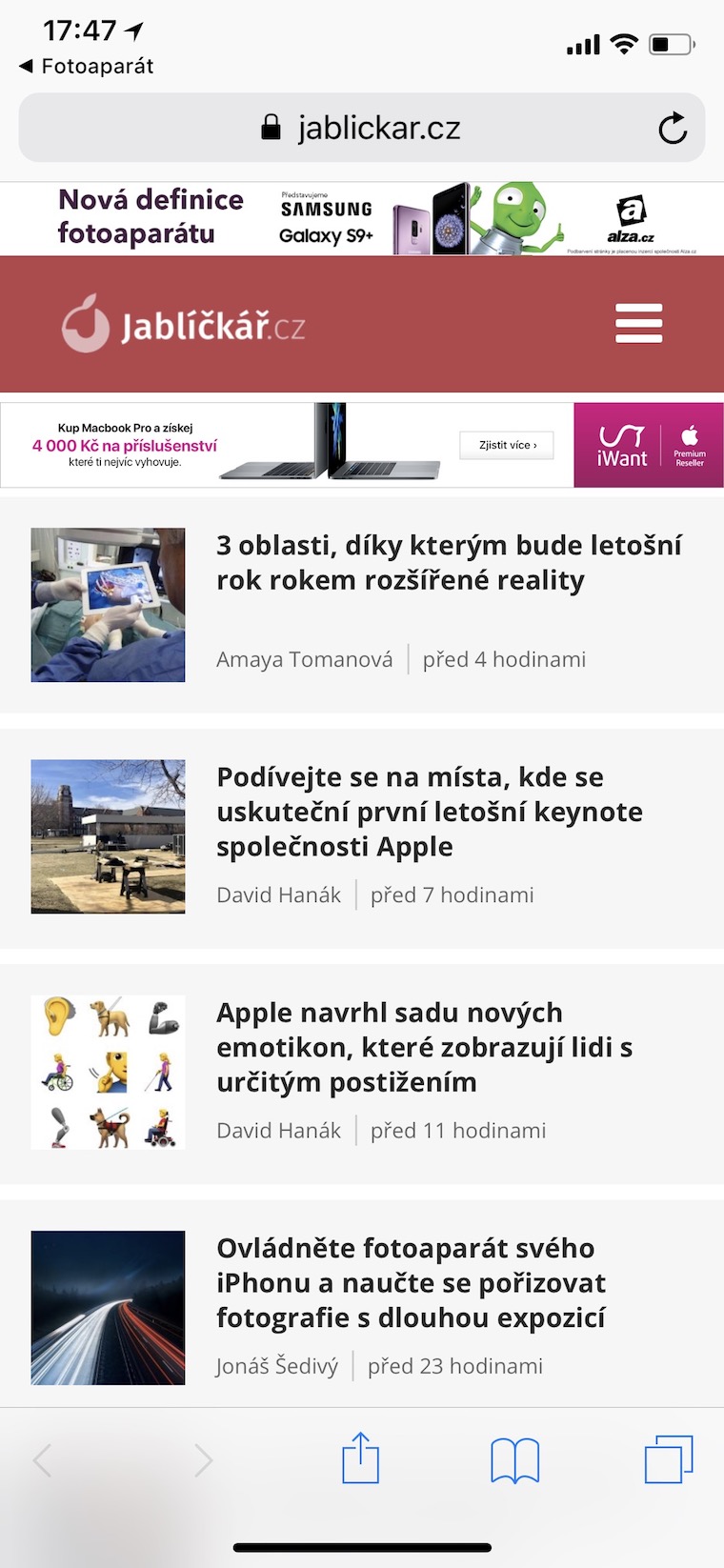

Tak więc, o ile użytkownicy zobaczą, że zostaną przekierowani np. na facebook.com, to w rzeczywistości po kliknięciu na zachętę załadowana zostanie strona https://jablickar.cz/. Ukrycie prawdziwego adresu w kodzie QR i oszukanie czytnika w iOS 11 nie jest trudne dla atakującego. Po prostu dodaj kilka znaków do adresu podczas tworzenia kodu QR. Pierwotnie wspomniany adres URL wygląda tak po dodaniu niezbędnych znaków: https://xxx\@facebook.com:443@jablickar.cz/.

Choć może się wydawać, że błąd został wykryty dopiero niedawno i Apple wkrótce go naprawi, wcale tak nie jest. W rzeczywistości Infosec stwierdził w swoim poście, że zespół ds. bezpieczeństwa Apple zwrócił na niego uwagę już 23 grudnia 2017 r. i niestety nie został naprawiony aż do dzisiaj, tj. po ponad trzech miesiącach. Miejmy więc nadzieję, że przynajmniej w odpowiedzi na medialne doniesienia o błędzie Apple naprawi go w nadchodzącej aktualizacji systemu.